Rafforzare le difese digitali: esplorando il potenziale della Cybersecurity Mesh

Ultimamente l'accelerazione digitale all'interno e intorno ai luoghi di lavoro e agli istituti ha trasformato quelle che potrebbero essere considerate infrastrutture di rete tradizionali. Le sfide che le organizzazioni affrontano oggi sono la velocità con cui l'accelerazione digitale si sta espandendo, aggiungendosi all'ampliamento della superficie di attacco, ovvero il numero di tutti i possibili punti sfruttabili da un utente non autorizzato per estrarre dati o accedere al sistema.

Secondo uno studio, il passaggio al lavoro da remoto ispirato alla pandemia, che richiede "Operazioni ovunque", ha contribuito alla crescita dell'accelerazione digitale insieme all'aumento della tecnologia IOT (Internet of things). Altre tecnologie che contribuiscono includono macchine remote, reti virtuali, tecnologie cloud, dispositivi di edge computing. Questa trasformazione ha portato le organizzazioni a investire di più nella cybersecurity mesh, ovvero

Cybersecurity mesh è un approccio moderno all'architettura di sicurezza che consente alle aziende di risolvere i problemi di sicurezza sorti a causa dell'espansione della superficie di attacco causata dall'accelerazione digitale, dall'architettura multicloud ibrida, dalle imprese distribuite che consentono scalabilità, flessibilità e controllo affidabile della cybersecurity. È una strategia di cyber-difesa che protegge in modo indipendente i dispositivi con il proprio parametro

· Secondo lo studio, si prevede che il mercato della cybersecurity mesh crescerà con un CAGR del 18,4%, si veda la Figura 1 per i dettagli-

· Secondo Gartner, entro il 2024, le aziende che adotteranno la cybersecurity mesh ridurranno l'impatto finanziario del 90% a causa degli incidenti di sicurezza

· C'è stato un continuo aumento della frequenza delle minacce interne affrontate dalle aziende rispetto agli anni precedenti, secondo il rapporto il 53% delle aziende ha affrontato una minaccia interna nel 2018, tale numero è salito al 60% nel 2019 e al 67% nel 2020

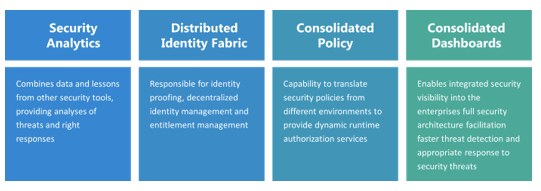

Secondo Gartner, di seguito sono riportati i livelli di CSMA (Cybersecurity Mesh Architecture), l'adozione della strategia offre vantaggi di componibilità e scalabilità

Applicazioni della Cybersecurity Mesh

Gestione della maggior parte delle identità e delle richieste di IAM (gestione degli accessi)-

Poiché il lavoro da casa ha guadagnato popolarità, le identità e i dispositivi esistono al di fuori dei locali aziendali, la cybersecurity tradizionale non dispone delle misure di sicurezza necessarie per affrontare tali sfide, la cybersecurity mesh è in grado di gestire la maggior parte delle richieste di IAM offrendo all'azienda un approccio affidabile per le risorse digitali e il controllo. Si prevede che la cybersecurity mesh supporterà più del 50% delle richieste di IAM

Fornitori di servizi di sicurezza gestiti (Managed Security Service providers, MSSP)-

Secondo il rapporto, entro il 2023, le aziende MSSP saranno responsabili del 40% delle applicazioni IAM, possono fornire alle aziende le risorse per pianificare, sviluppare, acquisire e implementare soluzioni IAM in base alle loro esigenze

Strumenti di verifica dell'identità-

Con il continuo aumento delle interazioni a distanza, diventa difficile identificare tra utenti validi e genuini e un impostore. Secondo il rapporto, entro il 2024, il 30% delle grandi aziende implementerà nuovi strumenti di verifica dell'identità per affrontare le debolezze nei processi del ciclo di vita dell'identità della forza lavoro

Strategia Zero trust-

Per impostazione predefinita, nessun dispositivo è considerato attendibile per accedere alla rete più ampia in base alla rete Zero trust. Le minacce possono essere rilevate in tempo reale garantendo che i dati e i sistemi siano trattati allo stesso modo, a meno che non siano verificati dal protocollo di sicurezza, la connessione ai dati è considerata per impostazione predefinita "non affidabile"

Standard di identità decentralizzata-

L'approccio decentralizzato sta emergendo come risposta alle sfide affrontate dagli approcci centralizzati già consolidati, con l'aiuto della tecnologia block chain protegge l'anonimato e consente agli individui di convalidare le richieste di informazioni fornendo loro la minima quantità di informazioni richieste. Secondo il rapporto, entro il 2024 emergerà un vero standard decentralizzato

Sfide nell'implementazione di CSMA

Formazione e supporto-

Essendo un framework relativamente nuovo, richiede formazione e un cambiamento di mentalità, insieme a una notevole quantità di investimenti nel personale per supportare la transizione. Oltre a garantire un sistema semplice basato sull'identità per gli utenti senza che sia una distrazione che potrebbe portare a una riduzione della produttività

Costi associati a un ecosistema esistente-

Le organizzazioni con un ecosistema di sicurezza esistente potrebbero essere riluttanti ad adottare CSMA, a causa dei costi sostenuti associati all'implementazione di sistemi più recenti basati su un nuovo approccio, che richiede tempi e cambiamenti di mentalità significativi tra il personale

Conclusione-

Cybersecurity mesh sarà il futuro delle soluzioni di sicurezza digitale, con un numero maggiore di aziende che adottano e implementano il sistema nelle loro aziende, gli MSSP stanno continuamente sviluppando il sistema per servire meglio le esigenze dell'organizzazione

Si prevede che l'implementazione di questo sistema porterà a una distorsione demografica concentrandosi su approcci incentrati sui documenti man mano che l'interesse delle aziende per l'approccio aumenta. L'implementazione di CSMA richiederebbe di superare le sfide della formazione e della ridefinizione dei perimetri di cybersecurity, fornendo al contempo un controllo di cybersecurity flessibile, scalabile, affidabile e una maggiore standardizzazione all'approccio di risposta alla sicurezza.

Autore: Abhishek Saini