تحصين الدفاعات الرقمية: استكشاف إمكانات شبكة الأمن السيبراني

لقد أدى التسارع الرقمي مؤخرًا في أماكن العمل والمعاهد وحولها إلى تغيير ما يمكن اعتباره بنية تحتية للشبكة التقليدية، والتحديات التي تواجهها المؤسسات اليوم هي المعدل الذي يتسارع به التحول الرقمي مما يضيف إلى التوسع في سطح الهجوم، أي عدد جميع النقاط المحتملة، التي يمكن للمستخدم غير المصرح له استغلالها لاستخراج البيانات أو الوصول إلى النظام.

وفقًا لدراسة، ساهم التحول المستوحى من الوباء إلى العمل عن بُعد والذي يتطلب "عمليات من أي مكان" في نمو التسارع الرقمي جنبًا إلى جنب مع الزيادة في تكنولوجيا إنترنت الأشياء (IOT). تشمل التقنيات المساهمة الأخرى الأجهزة البعيدة والشبكات الافتراضية والتقنيات السحابية وأجهزة الحوسبة الطرفية. لقد أدى هذا التحول إلى قيام المؤسسات الرائدة باستثمار المزيد في شبكة الأمن السيبراني, أي،

شبكة الأمن السيبراني هي نهج حديث لبنية الأمن يسمح للمؤسسات بحل المشكلات الأمنية الناشئة بسبب سطح الهجوم الموسع الناتج عن التسارع الرقمي، وبنية السحابة المتعددة المختلطة، والمؤسسات الموزعة التي تتيح قابلية التوسع والمرونة والتحكم الموثوق في الأمن السيبراني. إنها إستراتيجية للدفاع السيبراني تقوم بشكل مستقل بتأمين الأجهزة بمعاملاتها الخاصة

· وفقًا للدراسة، من المتوقع أن ينمو سوق شبكات الأمن السيبراني بنسبة CAGR تبلغ 18.4%، ألق نظرة على الشكل 1 للحصول على التفاصيل-

· وفقًا لـ Gartner، بحلول عام 2024، ستقلل المؤسسات التي تتبنى شبكة الأمن السيبراني من التأثير المالي بنسبة 90% بسبب الحوادث الأمنية

· كان هناك زيادة مستمرة في وتيرة التهديدات الداخلية التي تواجهها الشركات مقارنة بالسنوات السابقة، وفقًا للتقرير واجهت 53% من الشركات تهديدًا داخليًا في عام 2018، وارتفع هذا الرقم إلى 60% في 2019 و 67% في 2020

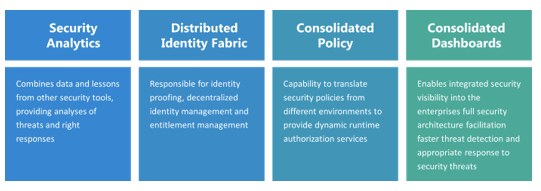

وفقًا لـ Gartner، فيما يلي طبقات CSMA (هندسة شبكة الأمن السيبراني)، يوفر اعتماد الإستراتيجية مزايا التركيب وقابلية التوسع

تطبيقات شبكة الأمن السيبراني

التعامل مع غالبية طلبات الهوية وإدارة الوصول (IAM)-

نظرًا لأن العمل من المنزل اكتسب شعبية، توجد الهويات والأجهزة خارج مقر الشركة، ولا تملك الأمن السيبراني التقليدي التدابير الأمنية المطلوبة لمعالجة هذه التحديات، فإن شبكة الأمن السيبراني قادرة على التعامل مع غالبية طلبات إدارة الوصول إلى الهوية (IAM) مما يوفر للشركة أصلاً رقميًا موثوقًا به ونهجًا للتحكم. من المتوقع أن تدعم شبكة الأمن السيبراني أكثر من 50% من طلبات إدارة الوصول إلى الهوية (IAM)

موفرو خدمات الأمان المدارة (MSSP)-

وفقًا للتقرير، بحلول عام 2023، ستكون شركات MSSP مسؤولة عن 40% من تطبيقات إدارة الوصول إلى الهوية (IAM)، ويمكنهم تزويد الشركات بالموارد اللازمة لتخطيط وتطوير واكتساب وتنفيذ حلول إدارة الوصول إلى الهوية (IAM) وفقًا لاحتياجاتهم

أدوات إثبات الهوية-

مع الارتفاع المستمر في التفاعلات عن بُعد، يصبح من الصعب التمييز بين المستخدمين الأصليين الصالحين والمحتال. وفقًا للتقرير، بحلول عام 2024، ستنفذ 30% من الشركات الكبيرة أدوات جديدة لإثبات الهوية لمعالجة نقاط الضعف في عمليات دورة حياة هوية القوى العاملة

إستراتيجية الثقة المعدومة-

بشكل افتراضي، لا يُوثق بأي جهاز للوصول إلى الشبكة الأوسع وفقًا لشبكة الثقة المعدومة. يمكن اكتشاف التهديدات في الوقت الفعلي مما يضمن التعامل مع البيانات والأنظمة على قدم المساواة، ما لم يتم التحقق منها بواسطة البروتوكول الأمني، يعتبر الاتصال بالبيانات افتراضيًا "غير موثوق به"

معايير الهوية اللامركزية-

يظهر النهج اللامركزي كرد فعل على التحديات التي تواجهها النهج المركزية الراسخة بالفعل، وبمساعدة تكنولوجيا سلسلة الكتل، فإنه يحمي إخفاء الهوية ويسمح للأفراد بالتحقق من صحة طلبات المعلومات من خلال تزويدهم بأقل قدر من المعلومات المطلوبة. وفقًا للتقرير، سيظهر معيار لامركزي حقيقي بحلول عام 2024

تحديات في تنفيذ CSMA

التدريب والدعم-

لكونه إطار عمل جديد نسبيًا، فإنه يتطلب التدريب وتغييرًا في طريقة التفكير، إلى جانب قدر كبير من الاستثمار في الموظفين لدعم الانتقال. بالإضافة إلى ضمان نظام بسيط قائم على الهوية للمستخدمين دون أن يكون ذلك بمثابة إلهاء قد يؤدي إلى انخفاض الإنتاجية

التكاليف المرتبطة بالنظام البيئي الحالي-

قد تتردد المؤسسات التي لديها نظام بيئي أمني حالي في اعتماد CSMA، بسبب التكلفة المتكبدة المرتبطة بتنفيذ نظام أحدث يعتمد على نهج جديد، ويتطلب وقتًا كبيرًا وتغييرًا في طريقة التفكير بين الموظفين

الخلاصة-

ستكون شبكة الأمن السيبراني هي مستقبل حلول الأمان الرقمي، مع قيام عدد أكبر من الشركات بتبني النظام وتنفيذه في شركاتهم، وتعمل MSSP باستمرار على تطوير النظام لخدمة احتياجات المؤسسة بشكل أفضل

من المتوقع أن يجلب تنفيذ هذا النظام تحيزًا ديموغرافيًا من خلال التركيز على المناهج التي تركز على المستندات مع تزايد اهتمام الشركات بالنهج. سيتطلب تنفيذ CSMA التغلب على تحديات التدريب وإعادة تعريف محيط الأمن السيبراني، مع توفير تحكم مرن وقابل للتطوير وموثوق في الأمن السيبراني ومزيد من التوحيد القياسي لنهج الاستجابة الأمنية.

المؤلف: Abhishek Saini