Digitale Abwehr stärken: Das Potenzial von Cybersecurity Mesh erforschen

Die digitale Beschleunigung am und um den Arbeitsplatz und in Instituten hat das verändert, was als traditionelle Netzwerkinfrastruktur betrachtet werden könnte. Die Herausforderungen, vor denen Unternehmen heute stehen, sind die Geschwindigkeit, mit der sich die digitale Transformation beschleunigt, was die sich ausweitende Angriffsfläche vergrößert, d. h. die Anzahl aller möglichen Punkte, die von einem unbefugten Benutzer ausgenutzt werden können, um Daten zu extrahieren oder auf das System zuzugreifen.

Einer Studie zufolge hat die von der Pandemie inspirierte Verlagerung zur Fernarbeit, die "Anywhere Operations" erfordert, zum Wachstum der digitalen Beschleunigung zusammen mit dem Aufstieg der IOT-Technologie (Internet der Dinge) beigetragen. Zu den weiteren beitragenden Technologien gehören Remote-Geräte, virtuelle Netzwerke, Cloud-Technologien und Edge-Computing-Geräte. Diese Transformation hat dazu geführt, dass Unternehmen mehr in Cybersecurity Mesh investieren, d. h.

Cybersecurity Mesh ist ein moderner Ansatz für die Sicherheitsarchitektur, der es Unternehmen ermöglicht, Sicherheitsprobleme zu lösen, die durch die erweiterte Angriffsfläche aufgrund der digitalen Beschleunigung, der hybriden Multicloud-Architektur und der verteilten Unternehmen entstanden sind, und der Skalierbarkeit, Flexibilität und zuverlässige Cybersecurity-Kontrolle ermöglicht. Es ist eine Cyber-Abwehrstrategie, die Geräte unabhängig voneinander mit ihren eigenen Parametern sichert.

· Laut der Studie wird erwartet, dass der Cybersecurity-Mesh-Markt mit einer CAGR von 18,4 % wachsen wird. Details finden Sie in Abbildung 1.

· Laut Gartner werden Unternehmen, die Cybersecurity Mesh einführen, bis 2024 die finanziellen Auswirkungen aufgrund von Sicherheitsvorfällen um 90 % reduzieren.

· Es gab einen kontinuierlichen Anstieg der Häufigkeit von Insider-Bedrohungen, mit denen Unternehmen konfrontiert sind, im Vergleich zu den Vorjahren. Laut dem Bericht waren 53 % der Unternehmen im Jahr 2018 von Insider-Bedrohungen betroffen, diese Zahl stieg auf 60 % im Jahr 2019 und 67 % im Jahr 2020.

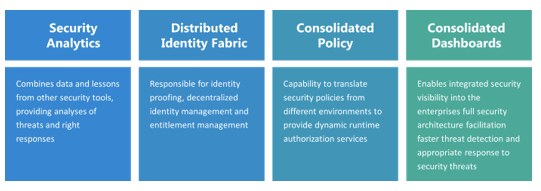

Laut Gartner sind die folgenden Schichten der CSMA (Cybersecurity Mesh Architecture). Die Einführung der Strategie bietet Vorteile in Bezug auf Zusammensetzbarkeit und Skalierbarkeit.

Anwendungen von Cybersecurity Mesh

Abwicklung der Mehrheit der Identitäts- und IAM-Anfragen (Zugriffsmanagement) -

Da die Arbeit von zu Hause aus immer beliebter wird, existieren Identitäten und Geräte außerhalb des Firmengeländes. Die traditionelle Cybersicherheit verfügt nicht über die erforderlichen Sicherheitsmaßnahmen, um solche Herausforderungen zu bewältigen. Cybersecurity Mesh ist in der Lage, die Mehrheit der IAM-Anfragen zu bearbeiten und dem Unternehmen einen zuverlässigen Ansatz für digitale Assets und Kontrolle zu bieten. Es wird erwartet, dass Cybersecurity Mesh mehr als 50 % der IAM-Anfragen unterstützt.

Managed Security Service Provider (MSSP) -

Laut einem Bericht werden MSSP-Unternehmen bis zum Jahr 2023 für 40 % der IAM-Anwendungen verantwortlich sein. Sie können Unternehmen Ressourcen zur Planung, Entwicklung, Beschaffung und Implementierung von IAM-Lösungen gemäß ihren Bedürfnissen bereitstellen.

Tools zur Identitätsprüfung -

Mit dem kontinuierlichen Anstieg der Remote-Interaktionen wird es schwierig, zwischen echten, gültigen Benutzern und einem Betrüger zu unterscheiden. Laut einem Bericht werden bis zum Jahr 2024 30 % der großen Unternehmen neue Tools zur Identitätsprüfung implementieren, um Schwächen in den Prozessen des Lebenszyklus der Mitarbeiteridentität zu beheben.

Zero-Trust-Strategie -

Gemäß dem Zero-Trust-Netzwerk wird standardmäßig keinem Gerät vertraut, um auf das breitere Netzwerk zuzugreifen. Bedrohungen können in Echtzeit erkannt werden, wodurch sichergestellt wird, dass Daten und Systeme gleich behandelt werden, es sei denn, sie werden durch das Sicherheitsprotokoll verifiziert. Die Verbindung zu Daten wird standardmäßig als "unzuverlässig" betrachtet.

Dezentrale Identitätsstandards -

Der dezentrale Ansatz entwickelt sich als Reaktion auf die Herausforderungen, vor denen bereits etablierte zentralisierte Ansätze stehen. Mithilfe der Blockchain-Technologie schützt er die Anonymität und ermöglicht es Einzelpersonen, Informationsanfragen zu validieren, indem er ihnen die geringste Menge an erforderlichen Informationen zur Verfügung stellt. Laut dem Bericht wird bis zum Jahr 2024 ein echter dezentraler Standard entstehen.

Herausforderungen bei der Implementierung von CSMA

Schulung und Support -

Da es sich um ein relativ neues Framework handelt, erfordert es Schulungen und eine Änderung der Denkweise sowie eine erhebliche Investition in Personal, um den Übergang zu unterstützen. Sowie die Gewährleistung eines einfachen identitätsbasierten Systems für die Benutzer, ohne dass es zu einer Ablenkung kommt, die zu einer geringeren Produktivität führen könnte.

Verbundene Kosten mit einem bestehenden Ökosystem -

Organisationen mit einem bestehenden Sicherheitsökosystem zögern möglicherweise, CSMA einzuführen, aufgrund der damit verbundenen Kosten für die Implementierung neuerer Systeme, die auf einem neuen Ansatz basieren und eine erhebliche Zeit- und Mentalitätsänderung beim Personal erfordern.

Schlussfolgerung-

Cybersecurity Mesh wird die Zukunft der digitalen Sicherheitslösungen sein, da eine größere Anzahl von Unternehmen das System in ihren Unternehmen einführt und implementiert und MSSPs das System kontinuierlich weiterentwickeln, um die Bedürfnisse der Organisation besser zu erfüllen.

Es wird erwartet, dass die Implementierung dieses Systems zu einer demografischen Voreingenommenheit führen wird, da der Schwerpunkt auf dokumentenzentrierten Ansätzen liegt, da das Interesse der Unternehmen an diesem Ansatz steigt. Die Implementierung von CSMA würde erfordern, dass die Herausforderungen der Schulung und der Neudefinition von Cybersicherheitsgrenzen überwunden werden, während flexible, skalierbare, zuverlässige Cybersicherheitskontrolle und eine stärkere Standardisierung des Sicherheitsreaktionsansatzes bereitgestellt werden.

Autor: Abhishek Saini