Edge Computing

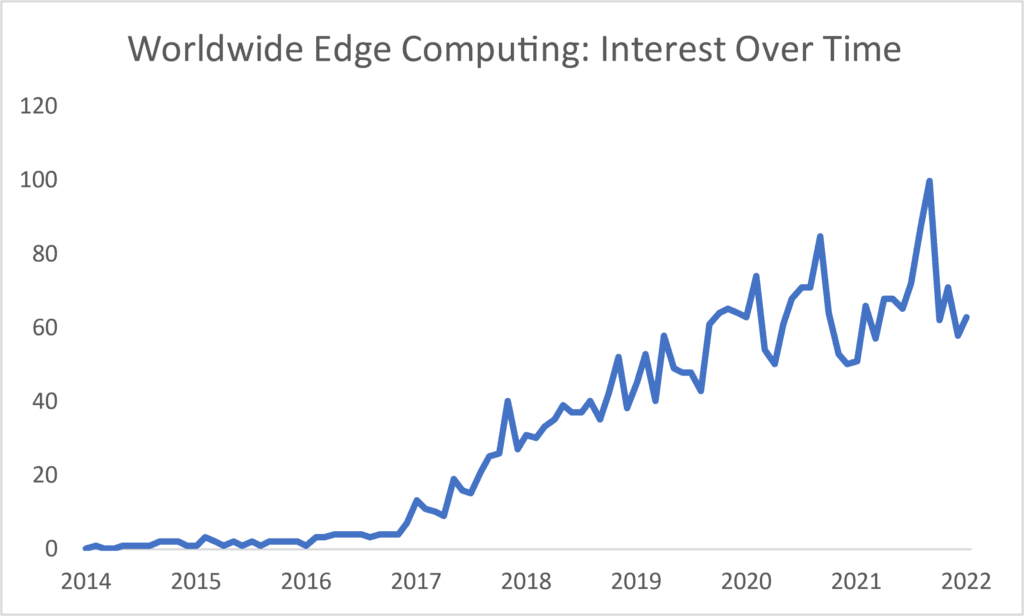

El Edge Computing acerca la computación a la fuente de datos, como los dispositivos IOT. Esto mejora las operaciones de una empresa al reducir la latencia y el uso de ancho de banda. En otras palabras, es una forma de ejecutar menos procesos en la nube y trasladar esos procesos a lugares locales, como en la computadora de un usuario, un dispositivo IoT o un servidor edge local. El número creciente de dispositivos IOT y la potencia de cálculo de esos dispositivos están generando un gran volumen de datos complejos. Pero la escala y la complejidad sin precedentes de los datos creados por los dispositivos conectados han superado las capacidades de la red y la infraestructura. Por lo tanto, el uso del centro de datos tradicional causa problemas de ancho de banda y latencia.

Edge computing ofrece una alternativa más eficiente; los datos se procesan y analizan más cerca del punto donde se crean. Debido a que los datos no atraviesan una red a una nube o centro de datos para ser procesados, la latencia se reduce significativamente.

Según los expertos de la industria, se estima que para 2023 más del 50% de la nueva infraestructura de TI empresarial implementada estará en el Edge en lugar de los centros de datos corporativos, frente a menos del 10% en 2020; para 2024, el número de aplicaciones en el Edge aumentará un 800%

Manejo y seguridad de datos - Edge Computing

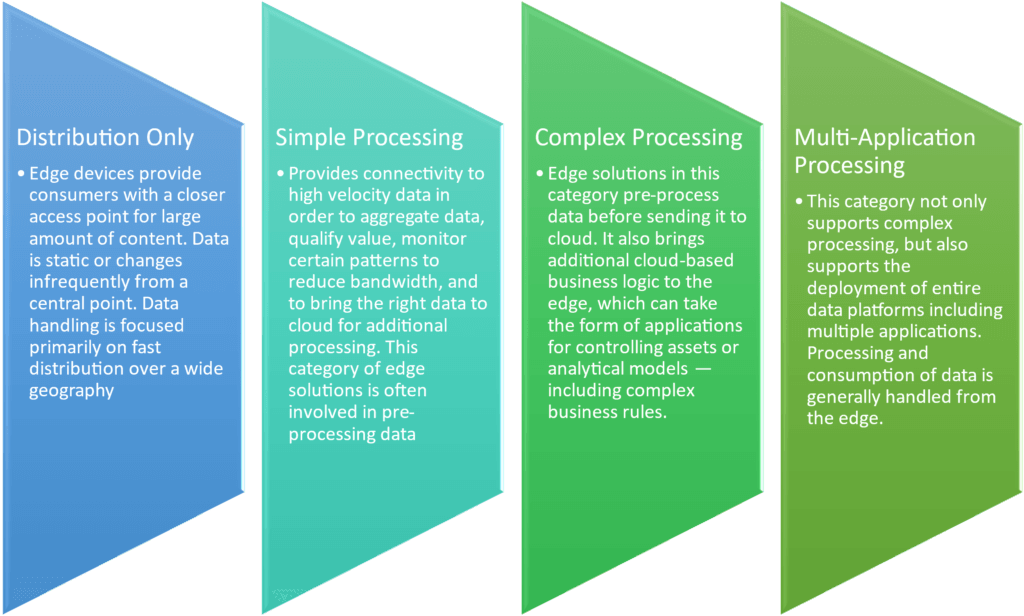

Cada clase de dispositivo perimetral tiene diferentes capacidades de procesamiento en términos de cómputo y almacenamiento. Esto abarca desde la ejecución de programas integrados para controles de dispositivos, la ejecución de reglas comerciales hasta la ejecución de modelos que admiten plataformas completas de soluciones comerciales. Clasificamos el manejo de datos en las siguientes categorías amplias:

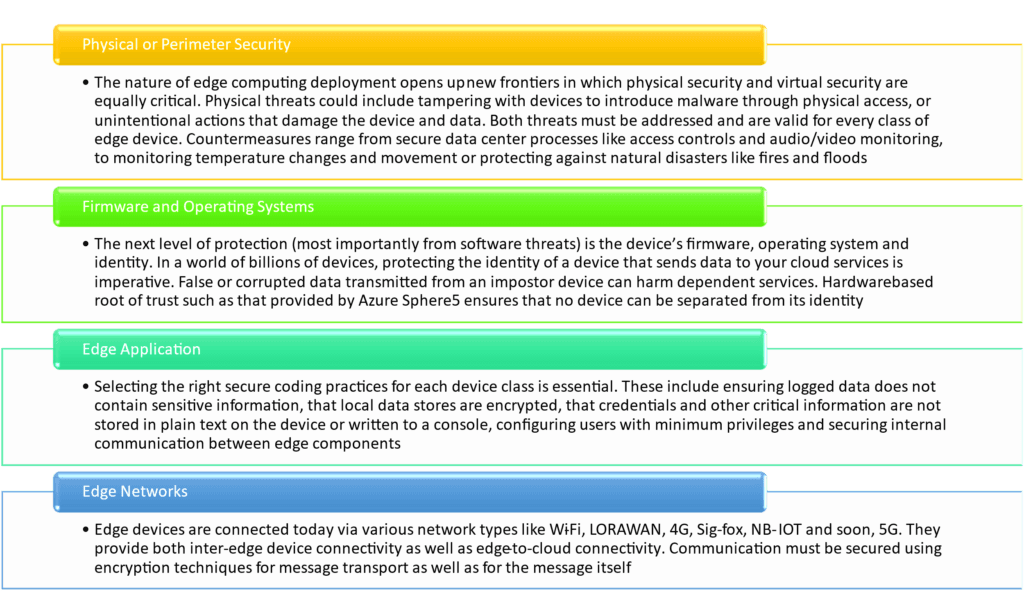

Una de las consecuencias de la adopción de edge es la necesidad de nuevos paradigmas y controles de seguridad, con el fin de proteger los datos y las aplicaciones en el edge. Los mecanismos de seguridad existentes no funcionan bien con arquitecturas distribuidas, la computación distribuida entre múltiples ubicaciones y cuando la mayoría de los datos se crean, procesan y consumen en el edge sin ingresar al perímetro del centro de datos central. La seguridad en el edge se puede examinar en varios niveles, como físico, interno o relacionado con la red. Las áreas de riesgo de seguridad se pueden clasificar de la siguiente manera, incluso si los dispositivos edge específicos pueden exigir diferentes tipos de medidas de seguridad

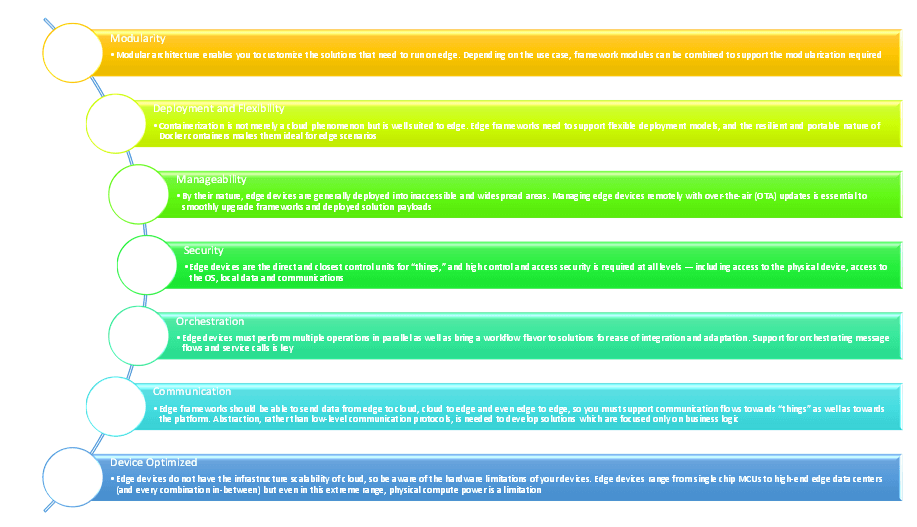

Marcos de software de Edge

Los marcos de edge admiten dos aspectos principales de los dispositivos edge. Primero, proporcionan una plataforma para aprovisionar y ejecutar cargas de trabajo cerca de la fuente de datos con soporte de ciclo de vida completo. En segundo lugar, proporcionan los medios para orquestar tales cargas de trabajo. Los marcos de edge de última generación tienen las siguientes características y brindan funciones que habilitan funciones críticas del dispositivo:

Autor:

Para más detalles, contacte con:

UnivDatos Market Insights

C80B, Sector-8, Noida,

Uttar Pradesh 201301

Para consultas relacionadas con las ventas, comuníquese con nosotros a [email protected]