Renforcer les défenses numériques : Explorer le potentiel du maillage de cybersécurité

Récemment, l’accélération numérique au sein et autour du lieu de travail et des instituts a transformé ce qui pouvait être considéré comme des infrastructures réseau traditionnelles. Les défis auxquels les organisations sont confrontées aujourd’hui sont la vitesse à laquelle la transformation numérique s’accélère, ce qui augmente la surface d’attaque, c’est-à-dire le nombre de tous les points possibles, exploitables par un utilisateur non autorisé pour extraire des données ou accéder au système.

Selon une étude, le passage au travail à distance inspiré par la pandémie, nécessitant des « opérations en tout lieu », a contribué à la croissance de l’accélération numérique ainsi qu’à l’essor de la technologie IOT (Internet des objets). Les autres technologies contributrices comprennent les machines à distance, les réseaux virtuels, les technologies cloud et les appareils informatiques périphériques. Cette transformation a conduit les organisations à investir davantage dans le maillage de cybersécurité, c’est-à-dire :

Le maillage de cybersécurité est une approche moderne de l’architecture de sécurité qui permet aux entreprises de résoudre les problèmes de sécurité résultant de l’expansion de la surface d’attaque causée par l’accélération numérique, l’architecture multicloud hybride, les entreprises distribuées permettant l’évolutivité, la flexibilité et un contrôle fiable de la cybersécurité. Il s’agit d’une stratégie de cyberdéfense qui sécurise indépendamment les appareils avec son propre paramètre.

· Selon l’étude, le marché du maillage de cybersécurité devrait croître avec un TCAC de 18,4 %. Consultez la Figure 1 pour plus de détails-

· Selon Gartner, d’ici 2024, les entreprises qui adopteront le maillage de cybersécurité réduiront de 90 % l’impact financier dû aux incidents de sécurité.

· Il y a eu une augmentation continue de la fréquence des menaces internes auxquelles les entreprises sont confrontées par rapport aux années précédentes, selon le rapport, 53 % des entreprises ont été confrontées à une menace interne en 2018, ce nombre est passé à 60 % en 2019 et à 67 % en 2020.

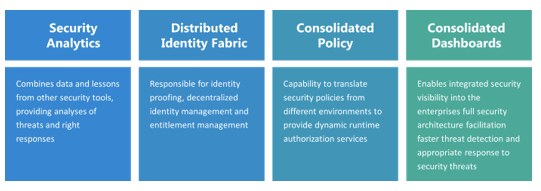

Selon Gartner, voici les couches de CSMA (Cybersecurity Mesh Architecture), l’adoption de la stratégie offre des avantages en termes de composabilité et d’évolutivité.

Applications du maillage de cybersécurité

Gestion de la majorité des demandes d’identité et d’IAM (gestion des accès)-

Étant donné que le travail à domicile a gagné en popularité, les identités et les appareils existent en dehors des locaux de l’entreprise. La cybersécurité traditionnelle ne dispose pas des mesures de sécurité nécessaires pour relever de tels défis. Le maillage de cybersécurité est en mesure de gérer la majorité des demandes d’IAM, offrant à l’entreprise une approche fiable des actifs numériques et du contrôle. Le maillage de cybersécurité devrait prendre en charge plus de 50 % des demandes d’IAM.

Fournisseurs de services de sécurité gérés (FSSG)-

Selon le rapport, d’ici 2023, les entreprises FSSG seront responsables de 40 % des applications IAM. Elles peuvent fournir aux entreprises les ressources nécessaires pour planifier, développer, acquérir et mettre en œuvre des solutions IAM selon leurs besoins.

Outils de vérification d’identité-

Avec l’augmentation continue des interactions à distance, il devient difficile de faire la distinction entre les utilisateurs valides authentiques et un imposteur. Selon le rapport, d’ici 2024, 30 % des grandes entreprises mettront en œuvre de nouveaux outils de vérification d’identité pour corriger les faiblesses des processus du cycle de vie de l’identité de la main-d’œuvre.

Stratégie de confiance zéro-

Par défaut, aucun appareil n’est autorisé à accéder au réseau étendu selon le réseau de confiance zéro. Les menaces peuvent être détectées en temps réel, garantissant que les données et les systèmes sont traités de la même manière, à moins d’être vérifiés par le protocole de sécurité, la connexion aux données est considérée par défaut comme « non fiable ».

Normes d’identité décentralisées-

L’approche décentralisée émerge en réponse aux défis posés par les approches centralisées déjà établies. À l’aide de la technologie de la chaîne de blocs, elle protège l’anonymat et permet aux individus de valider les demandes d’informations en leur fournissant le minimum d’informations requis. Selon le rapport, une véritable norme décentralisée émergera d’ici 2024.

Défis liés à la mise en œuvre de la CSMA

Formation et soutien-

Étant donné qu’il s’agit d’un cadre relativement nouveau, il nécessite une formation et un changement de mentalité, ainsi qu’un investissement important dans le personnel pour soutenir la transition. Il faut également s’assurer d’un système simple basé sur l’identité pour les utilisateurs sans que cela ne soit une distraction qui pourrait entraîner une réduction de la productivité.

Coûts associés à un écosystème existant-

Les organisations dotées d’un écosystème de sécurité existant pourraient hésiter à adopter la CSMA, en raison des coûts liés à la mise en œuvre d’un nouveau système basé sur une nouvelle approche, nécessitant un temps considérable et un changement de mentalité parmi le personnel.

Conclusion-

Le maillage de cybersécurité sera l’avenir des solutions de sécurité numérique, avec un plus grand nombre d’entreprises qui adoptent et mettent en œuvre le système dans leurs entreprises, les FSSG développant continuellement le système pour mieux répondre aux besoins de l’organisation.

La mise en œuvre de ce système devrait entraîner un biais démographique en se concentrant sur les approches centrées sur les documents à mesure que l’intérêt des entreprises pour l’approche augmente. La mise en œuvre de la CSMA nécessiterait de surmonter les défis de la formation et de la redéfinition des périmètres de cybersécurité, tout en fournissant un contrôle de cybersécurité flexible, évolutif et fiable et plus de normalisation à l’approche de réponse à la sécurité.

Auteur : Abhishek Saini