Wzmacnianie Obron Cyfrowych: Badanie Potencjału Cybersecurity Mesh

Ostatnio przyspieszenie cyfrowe w miejscu pracy i wokół niego, w instytucjach, przekształciło to, co można uznać za tradycyjną infrastrukturę sieciową, wyzwania, przed którymi stoją dziś organizacje, to tempo, w jakim przyspiesza transformacja cyfrowa, zwiększając zakrespowierzchni ataku,tj. liczba wszystkich możliwych punktów, które mogą być wykorzystane przez nieautoryzowanego użytkownika w celu wyodrębnienia danych lub uzyskania dostępu do systemu.

Według badania, inspirowana pandemią zmiana na pracę zdalną wymagająca "Operacji z dowolnego miejsca" przyczyniła się do wzrostu przyspieszenia cyfrowego wraz ze wzrostem technologii IOT (Internet of things). Inne technologie przyczyniające się do tego to maszyny zdalne, sieci wirtualne, technologie chmurowe, urządzenia brzegowe. Transformacja ta skłoniła organizacje do inwestowania więcej wcybersecurity mesh,tj.

Cybersecurity mesh to nowoczesne podejście do architektury bezpieczeństwa, które pozwala przedsiębiorstwom rozwiązywać problemy z bezpieczeństwem wynikające z rozszerzonej powierzchni ataku spowodowanej przyspieszeniem cyfrowym, hybrydową architekturą wielochmurową, rozproszonymi przedsiębiorstwami, umożliwiającymi skalowalność, elastyczność i niezawodną kontrolę cyberbezpieczeństwa. Jest to strategia obrony cybernetycznej niezależnie zabezpieczająca urządzenia własnym parametrem

· Zgodnie z badaniem, prognozowany rynek cybersecurity mesh ma wzrosnąć zCAGRna poziomie18.4%, spójrz naRysunek 1aby uzyskać szczegółowe informacje-

· Według Gartnera, do 2024 r. przedsiębiorstwa wdrażające cybersecurity mesh zmniejszą wpływ finansowy o 90% z powodu incydentów bezpieczeństwa

· Według raportu odnotowano ciągły wzrost częstotliwości zagrożeń wewnętrznych, z którymi borykają się firmy w porównaniu z poprzednimi latami53% firm doświadczyło zagrożenia wewnętrznego w roku 2018, liczba ta wzrosła do60%w2019oraz67%w2020

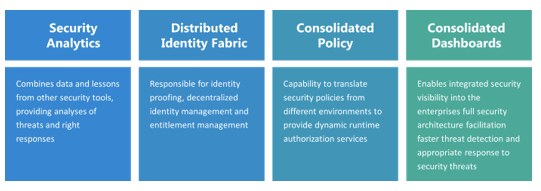

Zgodnie z Gartnerem, poniżej znajdują się warstwyCSMA(Cybersecurity Mesh Architecture), przyjęcie strategii zapewnia korzyści w postaci kompozycyjności i skalowalności

Zastosowania Cybersecurity Mesh

Obsługa większości żądań dotyczących tożsamości i zarządzania dostępem (IAM)-

Ponieważ praca zdalna zyskała na popularności, tożsamości i urządzenia istnieją poza terenem firmy, tradycyjne cyberbezpieczeństwo nie ma wymaganych środków bezpieczeństwa do radzenia sobie z takimi wyzwaniami, cybersecurity mesh jest w stanie obsłużyć większość żądań IAM, oferując firmie niezawodne podejście do zasobów cyfrowych i kontroli. Przewiduje się, że Cybersecurity mesh będzie obsługiwać ponad 50% żądań IAM

Dostawcy zarządzanych usług bezpieczeństwa (MSSP)-

Zgodnie z raportem, do roku 2023 firmy MSSP będą odpowiedzialne za 40% aplikacji IAM, mogą one zapewnić firmom zasoby do planowania, opracowywania, nabywania i wdrażania rozwiązań IAM zgodnie z ich potrzebami

Narzędzia do weryfikacji tożsamości-

Wraz z ciągłym wzrostem interakcji zdalnych, staje się trudne do zidentyfikowania różnic między prawdziwymi, ważnymi użytkownikami a oszustami. Zgodnie z raportem, do roku 2024, 30% dużych firm wdroży nowe narzędzia do weryfikacji tożsamości, rozwiązując słabości w procesach cyklu życia tożsamości pracowników

Strategia Zero trust-

Żadne urządzenie domyślnie nie jest zaufane w celu uzyskania dostępu do szerszej sieci zgodnie z siecią Zero trust. Zagrożenia mogą być wykrywane w czasie rzeczywistym, zapewniając równorzędne traktowanie danych i systemów, chyba że zostaną zweryfikowane przez protokół bezpieczeństwa, połączenie z danymi jest domyślnie uważane za "niezawodne"

Zdecentralizowane standardy tożsamości-

Podejście zdecentralizowane wyłania się jako odpowiedź na wyzwania stojące przed już ustalonymi podejściami scentralizowanymi, za pomocą technologii blockchain chroni anonimowość i pozwala jednostkom na walidację żądań informacji, dostarczając im najmniejszą wymaganą ilość informacji. Zgodnie z raportem, prawdziwy zdecentralizowany standard pojawi się do roku 2024

Wyzwania we wdrożeniu CSMA

Szkolenia i wsparcie-

Będąc stosunkowo nowym frameworkiem, wymaga szkolenia i zmiany nastawienia, a także znacznych inwestycji w personel, aby wesprzeć transformację. Jak również zapewnienie prostego systemu opartego na tożsamości dla użytkowników, bez rozpraszania uwagi, co mogłoby prowadzić do obniżenia produktywności

Powiązane koszty z istniejącym ekosystemem-

Organizacje z istniejącym ekosystemem bezpieczeństwa mogą być niechętne do przyjęcia CSMA, ze względu na poniesione koszty związane z wdrożeniem nowszego systemu opartego na nowym podejściu, wymagającym znacznego czasu i zmiany nastawienia wśród personelu

Wnioski-

Cyberbezpieczeństwo meshbędzie przyszłością rozwiązań z zakresu bezpieczeństwa cyfrowego, a coraz więcej firm przyjmie i wdroży ten system w swoich przedsiębiorstwach. Dostawcy zarządzanych usług bezpieczeństwa (MSSP) nieustannie rozwijają ten system, aby lepiej odpowiadać na potrzeby organizacji.

Oczekuje się, że wdrożenie tego systemu spowoduje stronniczość demograficzną, koncentrując się na podejściach zorientowanych na dokumenty, w miarę wzrostu zainteresowania firm tym podejściem. Wdrożenie CSMA wymagałoby pokonania wyzwań związanych ze szkoleniem i redefinicją perymetrów cyberbezpieczeństwa, zapewniając jednocześnie elastyczną, skalowalną, niezawodną kontrolę cyberbezpieczeństwa i większą standaryzację podejścia do reagowania na zagrożenia.

Autor: Abhishek Saini