Fortifying Digital Defenses: Exploring the Potential of Cybersecurity Mesh

Die digitale Beschleunigung am und im Arbeitsplatz und in Institutionen hat die traditionellen Netzwerkinfrastrukturen verändert. Die Herausforderungen, vor denen Unternehmen heute stehen, sind die Geschwindigkeit, mit der die digitale Transformation voranschreitet, was die Erweiterung der...Angriffsfläched.h. die Anzahl aller möglichen Punkte, die von einem nicht autorisierten Benutzer ausgenutzt werden können, um Daten zu extrahieren oder auf ein System zuzugreifen.

Laut einer Studie trug die pandemiebedingte Verlagerung zum Remote-Arbeiten, die „Anywhere Operations“ erforderte, zum Wachstum der digitalen Beschleunigung zusammen mit dem Anstieg der IoT-Technologie (Internet der Dinge) bei. Weitere beitragende Technologien sind Remote-Maschinen, virtuelle Netzwerke, Cloud-Technologien, Edge-Computing-Geräte. Diese Transformation führt Unternehmen dazu, mehr in...Cybersecurity Mesh,d.h.

Cybersecurity Mesh ist ein moderner Ansatz für die Sicherheitsarchitektur, der es Unternehmen ermöglicht, Sicherheitsprobleme zu lösen, die durch die erweiterte Angriffsfläche, die durch die digitale Beschleunigung, hybride Multi-Cloud-Architektur und verteilte Unternehmen verursacht werden, und somit Skalierbarkeit, Flexibilität und eine zuverlässige Cybersecurity-Kontrolle ermöglicht. Es ist eine Cyber-Verteidigungsstrategie, die Geräte unabhängig mit ihren eigenen Parametern sichert.

· Laut der Studie wird erwartet, dass der Cybersecurity-Mesh-Markt mit einem...CAGRvon18,4%, sieheAbbildung 1für Details-

· Laut Gartner werden Unternehmen, die bis 2024 Cybersecurity Mesh einsetzen, die finanziellen Auswirkungen durch Sicherheitsvorfälle um 90 % reduzieren

· Laut einem Bericht hat die Häufigkeit von Insider-Bedrohungen, mit denen Unternehmen konfrontiert sind, im Vergleich zu den Vorjahren kontinuierlich zugenommen53 % der Unternehmen waren im Jahr 2018 von Insider-Bedrohungen betroffen, diese Zahl stieg auf60 %im Jahr2019und67 %im Jahr2020

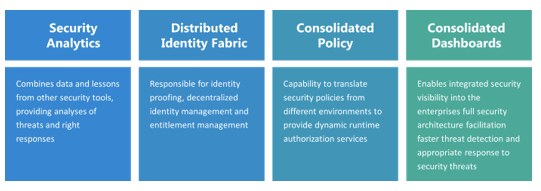

Laut Gartner sind dies die Ebenen derCSMA(Cybersecurity Mesh Architecture). Die Anwendung der Strategie bietet Vorteile in Bezug auf Zusammensetzbarkeit und Skalierbarkeit

Anwendungen von Cybersecurity Mesh

Bewältigung der Mehrheit der Identitäts- und IAM-Anfragen (Zugriffsverwaltung)-

Da das Arbeiten von zu Hause aus an Popularität gewonnen hat, existieren Identitäten und Geräte außerhalb der Unternehmensräumlichkeiten. Die traditionelle Cybersecurity verfügt nicht über die erforderlichen Sicherheitsmaßnahmen, um diese Herausforderungen zu bewältigen. Cybersecurity Mesh ist in der Lage, die Mehrheit der IAM-Anfragen zu bearbeiten und dem Unternehmen einen zuverlässigen Ansatz für digitale Assets und deren Kontrolle zu bieten. Es wird prognostiziert, dass Cybersecurity Mesh mehr als 50 % der IAM-Anfragen unterstützen wird

Managed Security Service Provider (MSSP)-

Laut Bericht werden MSSP-Firmen bis zum Jahr 2023 für 40 % der IAM-Anwendungen verantwortlich sein. Sie können Unternehmen Ressourcen zur Planung, Entwicklung, Beschaffung und Implementierung von IAM-Lösungen entsprechend ihren Anforderungen zur Verfügung stellen

Tools zur Identitätsprüfung-

Mit dem kontinuierlichen Anstieg der Remote-Interaktionen wird es schwierig, zwischen echten, gültigen Benutzern und einem Betrüger zu unterscheiden. Laut Bericht werden bis zum Jahr 2024 30 % der großen Unternehmen neue Tools zur Identitätsprüfung implementieren, um Schwachstellen in den Prozessen des Mitarbeiter-Identitäts-Lebenszyklus zu beheben

Zero-Trust-Strategie-

Gemäß dem Zero-Trust-Netzwerk wird keinem Gerät standardmäßig vertraut, um auf das breitere Netzwerk zuzugreifen. Bedrohungen können in Echtzeit erkannt werden, wodurch sichergestellt wird, dass Daten und Systeme gleich behandelt werden, es sei denn, sie werden durch das Sicherheitsprotokoll verifiziert. Die Verbindung zu Daten wird standardmäßig als „unzuverlässig“ betrachtet

Dezentrale Identitätsstandards-

Der dezentrale Ansatz entwickelt sich als Reaktion auf die Herausforderungen, denen sich bereits etablierte zentralisierte Ansätze stellen, und schützt mithilfe der Blockchain-Technologie die Anonymität und ermöglicht es Einzelpersonen, Informationsanforderungen zu validieren, indem ihnen die geringstmögliche Menge an benötigten Informationen zur Verfügung gestellt wird. Laut Bericht wird bis zum Jahr 2024 ein echter dezentraler Standard entstehen

Herausforderungen bei der Implementierung von CSMA

Schulung und Support-

Als relativ neues Framework erfordert es Schulungen und ein Umdenken sowie erhebliche Investitionen in Personal, um den Übergang zu unterstützen. Außerdem muss ein einfaches identitätsbasiertes System für die Benutzer sichergestellt werden, ohne dass es zu einer Ablenkung kommt, die zu einer verringerten Produktivität führen könnte

Assoziierte Kosten mit einem bestehenden Ökosystem-

Unternehmen mit einem bestehenden Sicherheitsökosystem zögern möglicherweise, CSMA zu übernehmen, aufgrund der angefallenen Kosten, die mit der Implementierung eines neueren Systems auf der Grundlage eines neuen Ansatzes verbunden sind und einen erheblichen Zeit- und Mentalitätswechsel bei den Mitarbeitern erfordern

Fazit-

Cybersecurity Meshwird die Zukunft der digitalen Sicherheitslösungen sein, wobei eine größere Anzahl von Unternehmen das System in ihren Unternehmen einführt und implementiert. MSSPs entwickeln das System kontinuierlich weiter, um den Anforderungen der Organisationen besser gerecht zu werden.

Die Implementierung dieses Systems wird voraussichtlich eine demografische Verzerrung mit sich bringen, indem sie sich auf dokumentenzentrierte Ansätze konzentriert, da das Interesse der Unternehmen an diesem Ansatz steigt. Die Implementierung von CSMA würde die Bewältigung der Herausforderungen der Schulung und der Neudefinition von Cybersecurity-Perimetern erfordern und gleichzeitig eine flexible, skalierbare, zuverlässige Cybersecurity-Kontrolle und mehr Standardisierung für den Sicherheitsansatz bieten.

Autor: Abhishek Saini