Edge Computing

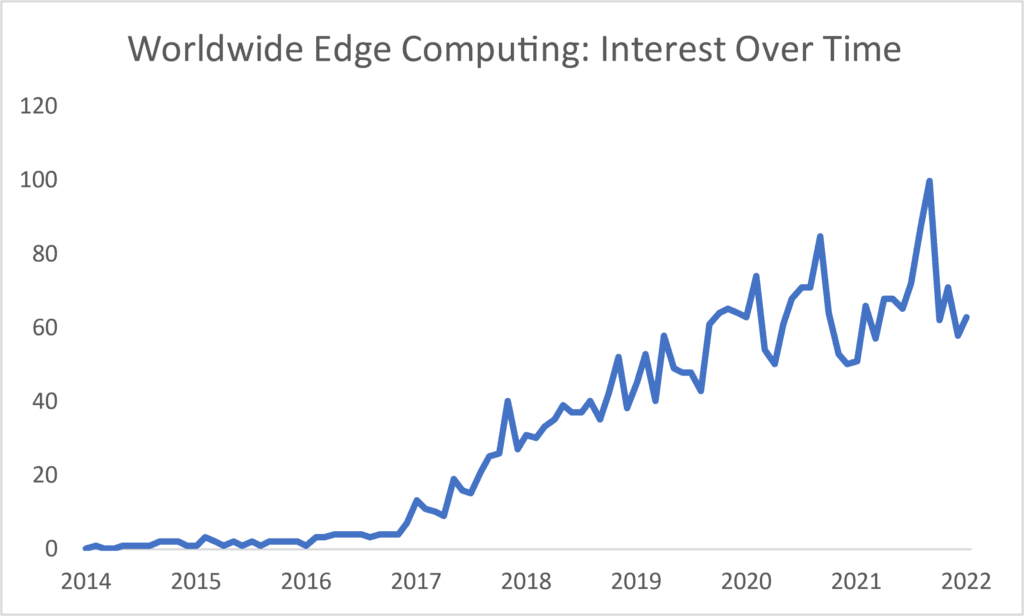

L'Edge computing rapproche l'informatique de la source de données, comme les appareils IOT. Cela améliore les opérations d'une entreprise en réduisant la latence et l'utilisation de la bande passante. En d'autres termes, c'est une façon d'exécuter moins de processus dans le cloud et de déplacer ces processus vers des emplacements locaux, tels que l'ordinateur d'un utilisateur, un appareil IoT ou un serveur edge local. L'augmentation du nombre d'appareils IOT et de la puissance de calcul de ces appareils génère un grand volume de données complexes. Mais l'échelle et la complexité sans précédent des données créées par les appareils connectés ont dépassé les capacités du réseau et de l'infrastructure. Par conséquent, l'utilisation d'un centre de données traditionnel entraîne des problèmes de bande passante et de latence.

L'Edge computing offre une alternative plus efficace ; les données sont traitées et analysées plus près du point où elles sont créées. Étant donné que les données ne transitent pas sur un réseau vers un cloud ou un centre de données pour être traitées, la latence est considérablement réduite.

Selon les experts du secteur, on estime que d'ici 2023, plus de 50 % des nouvelles infrastructures informatiques d'entreprise déployées se trouveront en périphérie plutôt que dans les centres de données d'entreprise, contre moins de 10 % en 2020 ; d'ici 2024, le nombre d'applications en périphérie augmentera de 800 %

Gestion et sécurité des données – Edge Computing

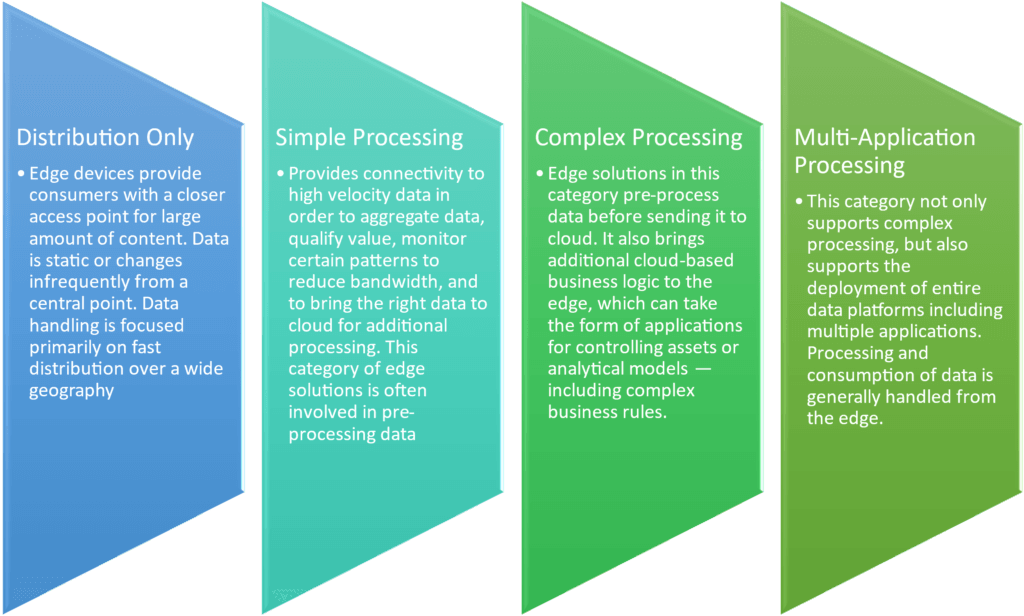

Chaque classe de périphérique edge a des capacités de traitement différentes en termes de calcul et de stockage. Cela va de l'exécution de programmes intégrés pour les commandes de périphériques, à l'exécution de règles métier, en passant par l'exécution de modèles qui prennent en charge des plateformes de solutions métier complètes. Nous classons la gestion des données dans les grandes catégories suivantes :

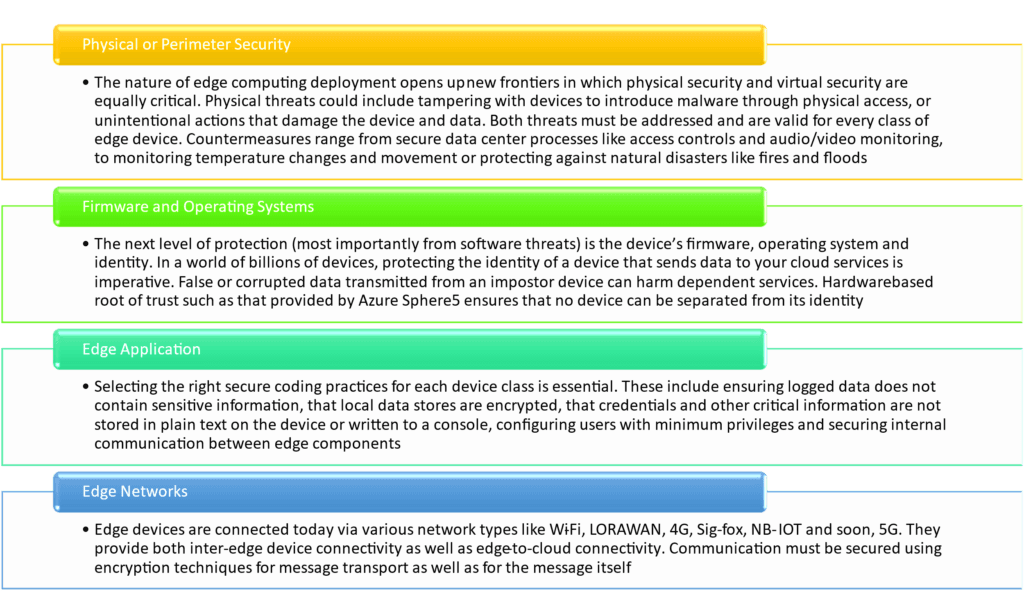

L'une des conséquences de l'adoption de l'edge est la nécessité de nouveaux paradigmes et contrôles de sécurité, afin de protéger les données et les applications en périphérie. Les mécanismes de sécurité existants ne fonctionnent pas bien avec les architectures distribuées, l'informatique répartie sur plusieurs sites, et lorsque la plupart des données sont créées, traitées et consommées en périphérie sans entrer dans le périmètre du centre de données central. La sécurité en périphérie peut être examinée à différents niveaux, tels que physique, interne ou lié au réseau. Les zones de risque de sécurité peuvent être classées comme suit, même si des périphériques edge spécifiques peuvent exiger différents types de mesures de sécurité

Frameworks logiciels Edge

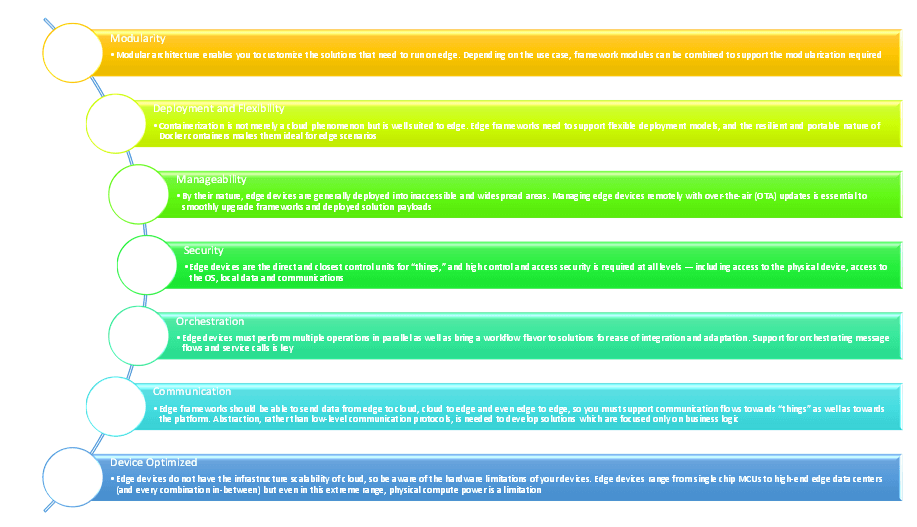

Les frameworks edge prennent en charge deux aspects principaux des périphériques edge. Premièrement, ils fournissent une plateforme pour provisionner et exécuter des charges de travail à proximité de la source de données avec une prise en charge complète du cycle de vie. Deuxièmement, ils fournissent les moyens d'orchestrer ces charges de travail. Les frameworks edge de pointe présentent les caractéristiques suivantes et fournissent des fonctionnalités qui permettent des fonctions de périphérique critiques :

Auteur :

Pour plus de détails, contactez :

UnivDatos Market Insights

C80B, Sector-8, Noida,

Uttar Pradesh 201301

Pour toute question relative aux ventes, veuillez nous contacter à l'adresse suivante [email protected]